NIEUWS HACKING

Onderzoekers hacken superbeveiligde cloudservers

Met een simpele printplaat slaagden onderzoekers van de KU Leuven en de Universiteit van Birmingham erin hightech cloudbeveiligingstechnologie van Intel en AMD te hacken.

Wat hebben WhatsApp, Chrome en Signal met elkaar gemeen? Ze maken allemaal gebruik van confidential computing-technologie om jouw gevoelige gegevens te beschermen. Die technologie wordt tot op vandaag beschouwd als een van de meest beveiligde cloudsoftwaretechnologieën. Maar wat als zelfs die te kraken valt?

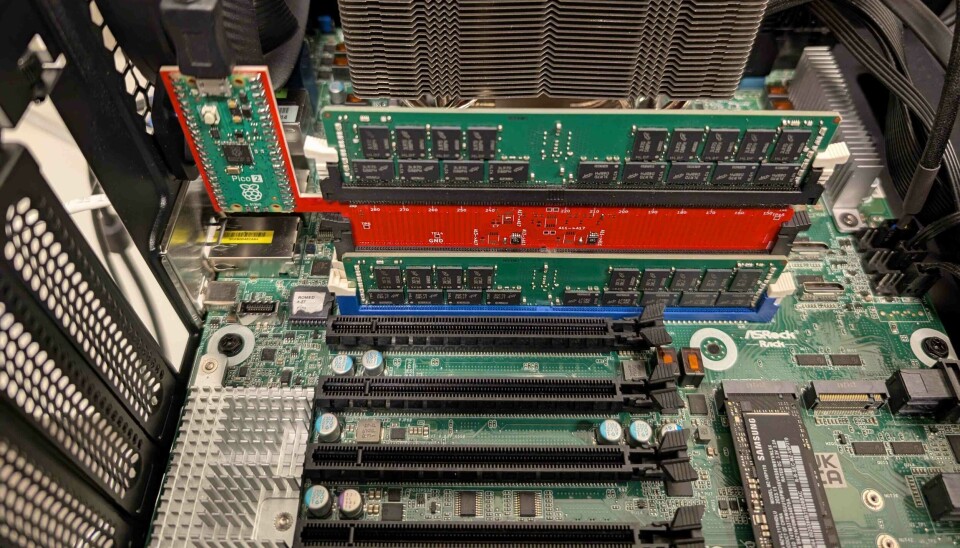

Dat is precies wat onderzoekers van de KU Leuven en de Universiteit van Birmingham deden. Met een budget van minder dan vijftig euro bouwden ze een zogenaamde geheugeninterposer en testten die op servers vergelijkbaar met die van AMD en Intel. Daarbij slagen ze erin om geheime data niet alleen te lezen, maar ook te overschrijven.

De interposer, een kleine printplaat, plaatsten ze tussen de processor en het geheugen. Door vervolgens elektrische signalen te onderscheppen die de processor uitwisselt met het geheugen, geeft die de hackers toegang tot wat normaal gezien strikt geheim is. Zo omzeilen ze confidential computing-technologie, de meest geavanceerde beveiligingtechnologieën op de markt, ingebouwd in de processorhardware.

Kasteel

Typisch voor confidential computing is dat gevoelige gegevens niet door de gewone processor worden verwerkt, maar door een 'co-processor'. 'Die afgeschermde locatie is eigenlijk een "kasteel" binnen de processor', aldus Jesse De Meulemeester, onderzoeker aan het departement Elektrotechniek (KU Leuven) en eerste auteur van de studie. In principe ziet niemand wat daar gebeurt – zelfs Intel of AMD niet.

'Niet elke simpele zoekopdracht wordt beschermd door confidential computing', zegt De Meulemeester. Tegenwoordig gebeurt dat alleen maar bij bijvoorbeeld financiële data, gevoelige bedrijfsinformatie of wanneer WhatsApp chatberichten samenvat met AI. 'Maar dat zal wel de standaard worden'. Hij herinnert zich de uitspraak van Mark Russinovich, CTO bij Microsoft Azure: "Confidential computing vandaag, computing morgen."

Onderzoek naar dat soort beveiligingstechnologieën heeft de laatste jaren veel aandacht gekregen. Tot op heden richten de meeste onderzoekers zich echter vooral op bedreigingen op softwareniveau. Wat dit project uniek maakt, is dat het 'een hardware-aanval op softwareniveau is', aldus De Meulemeester. De onderzoekers doopten die aanvalstechniek dan ook 'Battering RAM', wat vertaald 'stormram' betekent.

Fysiek gevaar

Dit onderzoek toont de kwetsbaarheid van de beveiligingstechnologie aan, hoewel de fysieke aanwezigheid van de hacker vereist is. 'Servergebouwen hebben nood aan onderhouds- en schoonmaakpersoneel. Zij zouden potentieel zo'n printplaatje kunnen installeren. Ook inmenging van lokale overheden is een mogelijk gevaar', zegt De Meulemeester.

Zowel Intel als AMD erkenden de bevindingen van de onderzoekers, maar geven aan dat het om een inherente kwetsbaarheid van hun technologie gaat. Battering RAM bestrijden gaat dan ook gepaard met een fundamentele herziening van de geheugenversleuteling – op hardwareniveau.

Dit is niet de eerste keer dat de onderzoekers softwarebedrijven het vuur aan de schenen leggen. In 2024 omzeilden ze samen met onderzoekers aan de universiteiten van Lübeck en Birmingham de beveiliging van AMD-processoren. Het bedrijf reageerde toen met een update van zijn producten.